MEGAZONEブログ

Did it really happen? Set your eyes on the perimeter with AWS WAF

本当に起こったのか?AWS WAFで境界型セキュリティ監視をしよう

Pulisher : Enterprise Managed Service Group ワン・ヒョンシク

Description : AWS WAFの様々な機能(トラフィックの重要なイベントの強調、誤検知識別など)と役割について紹介するChalk Talkセッション

はじめに

現在運営中の顧客社では、SaaS WAFを通じて論理的な脆弱性攻撃に対する遮断構成を運営中です。AWS WAFも使用していますが、一部の侵入検知及びIP遮断の部分だけを適用してその機能を十分に発揮していないのですが、今回のセッションを通じて単純なIP遮断だけでなく、アプリケーションの脆弱性に対する検知、ボット、DDoSなどの可能性を把握し、SaaS WAFをどの程度まで代替できるのかについて説明します。

セッションの概要紹介

Webアプリケーションファイアウォールは伝統的に多くのことを行います。トラフィックをブロックし、ボットを検出し、不正行為を強調し、DDoSを防止することもできます。一度設定したら、AWS WAFがトラフィックに対して何をするかを追跡することは、実際にアプリケーションを保護することと同じくらい重要です。このChalk Talkに参加して、トラフィックの重要なイベントを強調し、緩和が必要な誤検知を特定し、必要なときに適切な人に通知し、自動化されたインシデント対応プロセスを開始する方法を学びましょう。

今回の発表のアジェンダは、プレミアプロテクションの可視性、可視性ケーススタディによる説明、LogsとMetricsの違い、そしてそれを利用した最適な使用方法です。

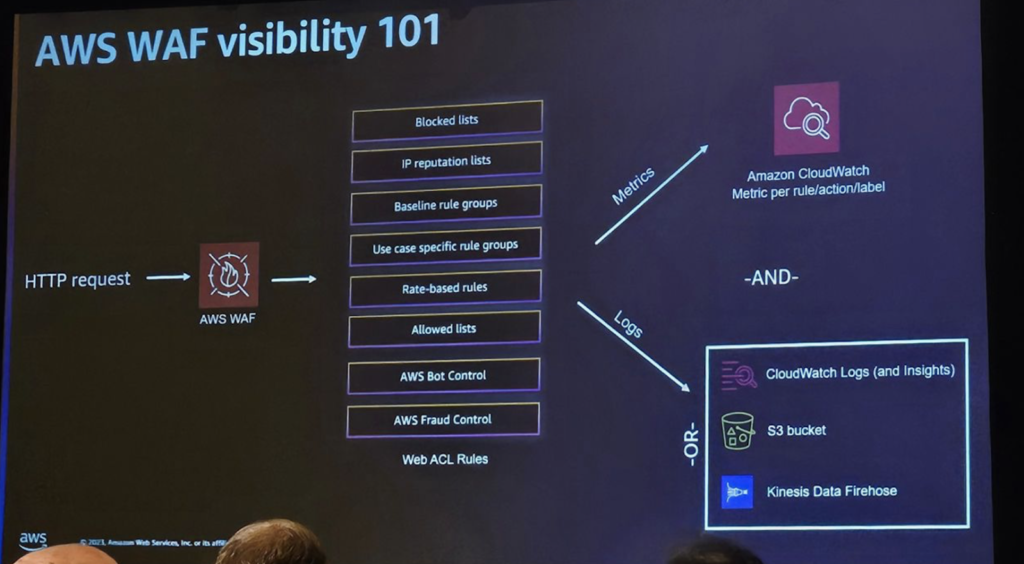

AWS可視化の基本的な事例は以下の通りです。

・AWS可視性は様々なツールとサービスで構成されています

・AWS CloudWatch、X-Ray、CloudTrail、Config

・AWS Visibilityは、次のようなユースケースに役立ちます

・パフォーマンスと可用性の監視、セキュリティの監視、運用効率の向上

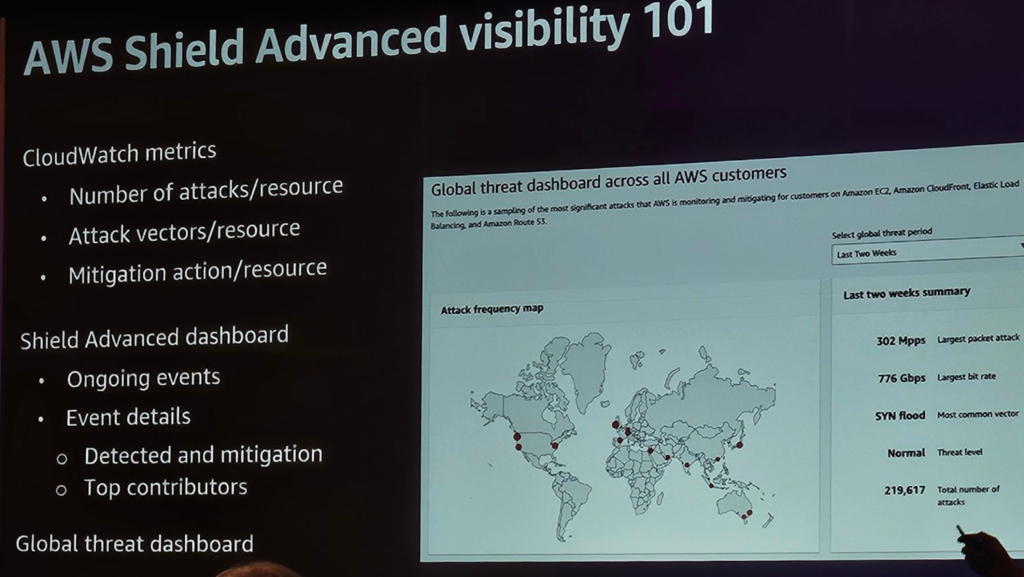

AWS Shield AdvancedのMatrix機能について説明しました。Matrixは次のような情報を提供するダッシュボードです。Matrixは、AWS Shield Advancedを使用する顧客がDDoS攻撃を識別し、緩和するのに役立つ強力なツールです。

AWS Shieldはレイヤ3、レイヤ4レベルでネットワークサンプリングを行います。これは、ネットワークトラフィックのごく一部のみをキャプチャして処理・分析することを意味します。

・AWS Shieldは、サンプリングされたデータを使用して、次のような情報を提供します。

・DDoS攻撃の検出

・DDoS攻撃の方向

・DDoS 攻撃を軽減するために取られた措置

DDoS 攻撃の方向性 DDoS 攻撃を軽減するために取られた措置

AWSシールドはこれらの情報を時系列で更新します。これにより、ユーザーは攻撃の進行状況を追跡し、攻撃を軽減するための対策を講じることができます。

AWS Shieldのユースケースについて説明しました。 以下はいくつかの例です。

・DDoS攻撃の原因を特定する

・DDoS攻撃の影響を評価する

・DDoS攻撃を軽減するための対策を計画する

今回の章表からは、質疑応答の時間です。

A. ウェブアプリケーションの性能とセキュリティをモニタリングするには、次のような方法を使用することができます。

・CloudWatchを使用する:CloudWatchは、ウェブアプリケーションのパフォーマンスとセキュリティを監視するための様々なメトリックとログを提供します。

・AWS Shieldを使用する:AWS Shieldは、DDoS攻撃を監視し、防止するのに役立ちます。

・AWS X-Rayを使用する:AWS X-Rayは、Webアプリケーションのトランザクションパスを追跡し、パフォーマンス低下の原因を特定するのに役立ちます。

追加のヒント

・監視するデータを慎重に選択してください:監視するデータが多すぎると、分析が困難になる可能性があります。

・アラームを設定する:アラームを設定すると、特定の条件が発生したときに通知を受け取ることができます。

・データを分析する:データを分析することで、パフォーマンスやセキュリティの問題を特定し、解決することができます。

Q. ログ分析とメトリクスはどのように関係していますか?

A. ログ分析はメトリクスと密接に関連しています。ログ分析により、メトリクスに関するデータを収集し、分析することができます。

例えば、トラフィックの急増を測定するためにログ分析を使用することができます。ログ分析により、攻撃によるトラフィックの急増を特定することができます。

Q. ログはどのくらいの期間保存する必要がありますか?

A. ログの保存期間は、組織のセキュリティ目標によって異なります。組織はログを保管することで、次のような情報を収集することができます。

・攻撃の傾向

・攻撃の成功率

・攻撃を阻止するための効果的な対策

組織はこれらの情報を使用して、セキュリティ状態を改善することができます。

一般的に、ログは次のような期間保管することをお勧めします。

・外部攻撃を防御する場合:1年以上

・内部攻撃を防御する場合:2年以上

・法令遵守のためにログを保管する必要がある場合: 規制に従って

Q. ユーザーエージェントや特定のユーザーエージェントと同じ、またはインターネットトラフィックを全く記録したくない場合はどうすればよいですか?

A. CloudWatchでは、ユーザーエージェント、IPアドレス、国/地域、リクエストタイプ、HTTPヘッダーなど、さまざまな基準を使用してログをフィルタリングすることができます。これらのフィルタを使用して、特定のユーザーエージェントやIPアドレスのログのみを記録したり、インターネットトラフィックを全く記録しないようにすることができます。

Q. イベント集約はどのように行われますか?

A. CloudWatchでは、イベント集計にAWS Lambda関数を使用することができます。Lambda関数はイベントを収集し、分析して統計を生成することができます。

Q. ベストプラクティスと誤検出の追跡はどのように行われますか?

A. CloudWatchでは、ベストプラクティスと誤検知を追跡するために以下の方法を提供しています。

・ベストプラクティス:CloudWatch、AWS CIS Benchmark、OWASP Top 10、PCI DSSなどの様々なベストプラクティスに基づいた推奨事項を提供します。これらの推奨事項を使用してセキュリティを強化することができます。

・誤検知:CloudWatchは、誤検知を特定し、削減するためにさまざまな方法を使用しています。これらの方法には以下が含まれます。

・さまざまな誤検知検知方法:CloudWatchは、誤検知を特定するためにさまざまな方法を使用します。これには、異常なトラフィックパターン、異常なユーザー行動、その他の要因の監視が含まれます。

・誤検知通知: CloudWatchは、誤検知を特定すると通知を提供します。これにより、誤検知を特定して修正することができます。

・誤検知トレーニング:CloudWatchは、誤検知を特定し、誤検知を減らすためのトレーニングを提供します。これにより、ユーザーは誤検知を識別して修正する方法を学ぶことができます。

セッションを終えて

AWS WAFは、まだまだ発展しなければならない部分が多いと思いました。

現在サービスしているSaaS WAFを置き換えるには不十分な部分があり、商用ソリューションより運営が難しく、学習していない状態で運営すると、障害や予期せぬ遮断、誤検知による障害や可用性問題の対象になる可能性があります。

最も大きな問題は、ルール例外処理やモニタリング、検知値の提供に対する機能的な不足があり、成熟したWAFは専門的なボットトラフィックに対するインサイトも提供してくれますが、AWS WAFはまだ1次元的な属性を通じたボット検知しか実装できません。

しかし、AWS WAFは、クラウド環境で商用WAFソリューションを導入するよりも安価で、安全で、迅速かつ簡単に適用できるWebアプリケーションセキュリティサービスです。

商用ソリューションを導入する前に一時的に使用したり、うまく運用して適切なソリューションを見つけるまでメインのウェブファイアウォールとして使用するのにも基本以上の価値を提供してくれるセキュリティサービスだと思います。

この記事の読者はこんな記事も読んでいます

-

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する)

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する) -

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化)

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化) -

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner