MEGAZONEブログ

Get the most out of Splunk Security, OCSF, and Amazon Security Lake (sponsored by Splunk)

Splunk Security、OCSF、Amazon Security Lakeを最大限に活用しよう(Splunk主催)

Pulisher : Cloud Technology Center キョン・ギョンソン

Description : OCSFとAWS Security Lake、SplunkとAWS ASLの連動に関する紹介セッション

はじめに

AWS Security Lakeは、昨年2022年のre:Inventで発表されたサービスであり、メガゾンクラウドは2023年今年韓国内初のAmazon Security Lakeサービスパートナーの資格を取得しました!

AWS ASLパートナー資格TFチームのリクエストでIaCの部分に関してチーム長と数回サポートをした経験と、その後、ある証券会社のプロジェクト受注のために環境分析中、その会社で既存のSplunkを使用していて、AWS ASLの導入を検討しましたが、国内リファレンスがなくて苦労した経験があります。たまたま今回のre:InventでSplunkでほぼ10年以上勤務した方が直接OCSFから始まり、AWS Security Lake、SplunkとAWS ASL連動関連まで扱ったセッションがあり、楽しみな気持ちで申し込みをして聞きました。

セッションの概要紹介

OCSFの特徴と使いやすさ

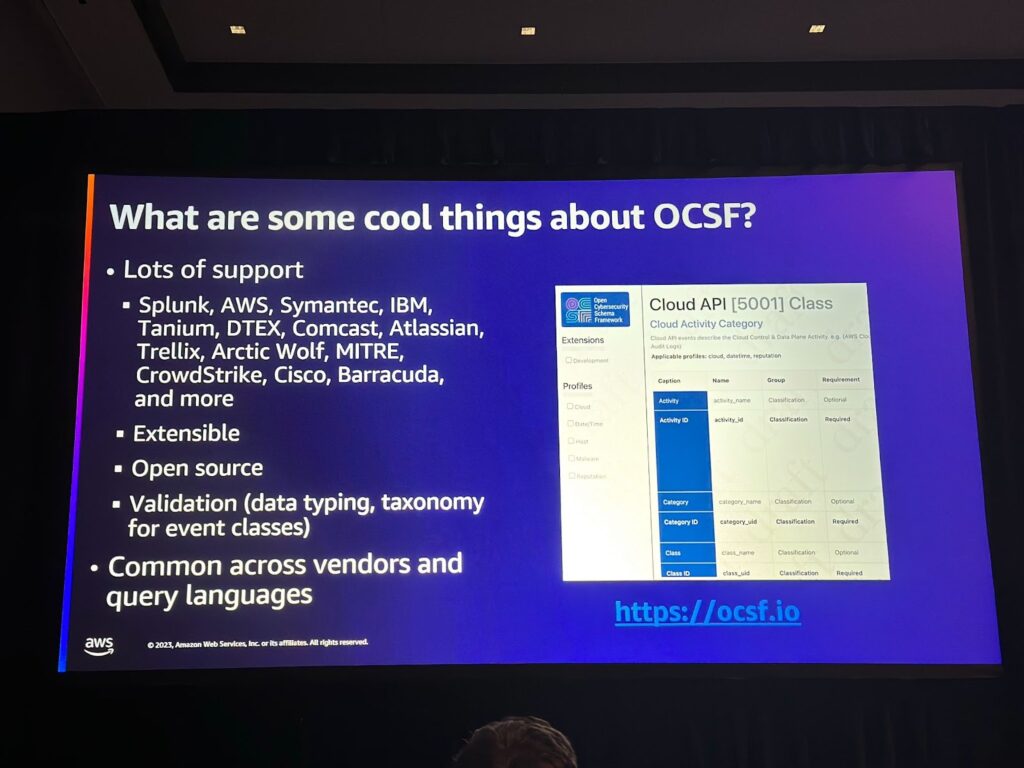

OCSFをご存知でしょうか?

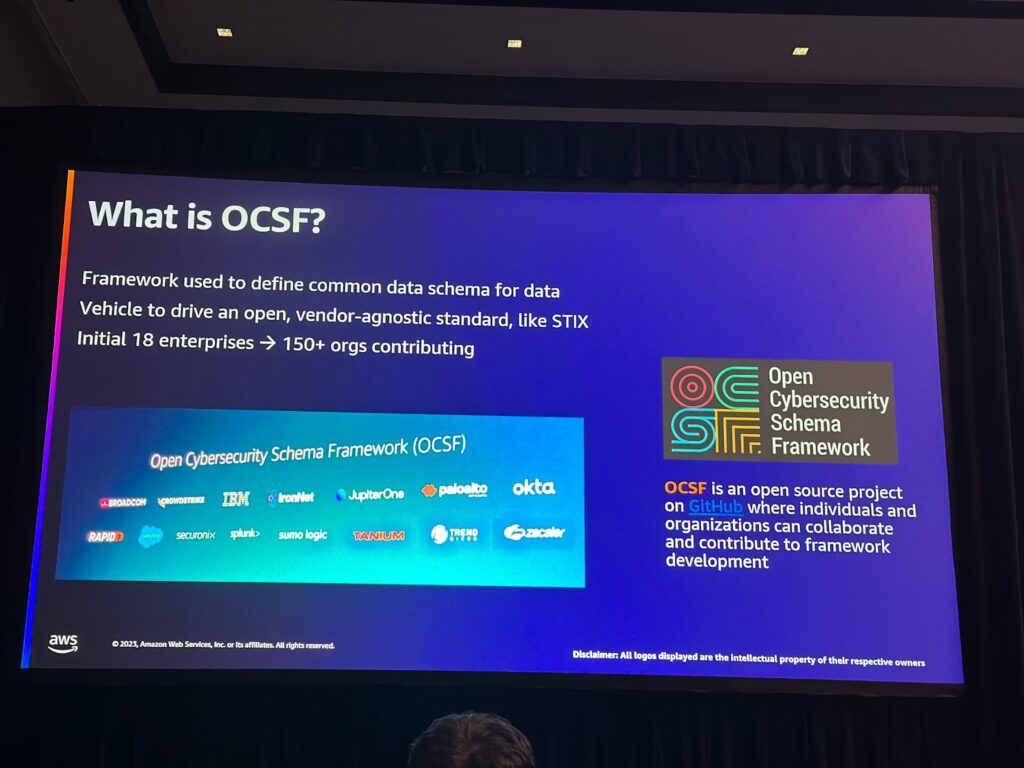

OCSFとは、Open Cybersecurity Frameworkで、データの共通データスキーマを定義するために使用されるフレームワークです。

OCSFの特徴としては

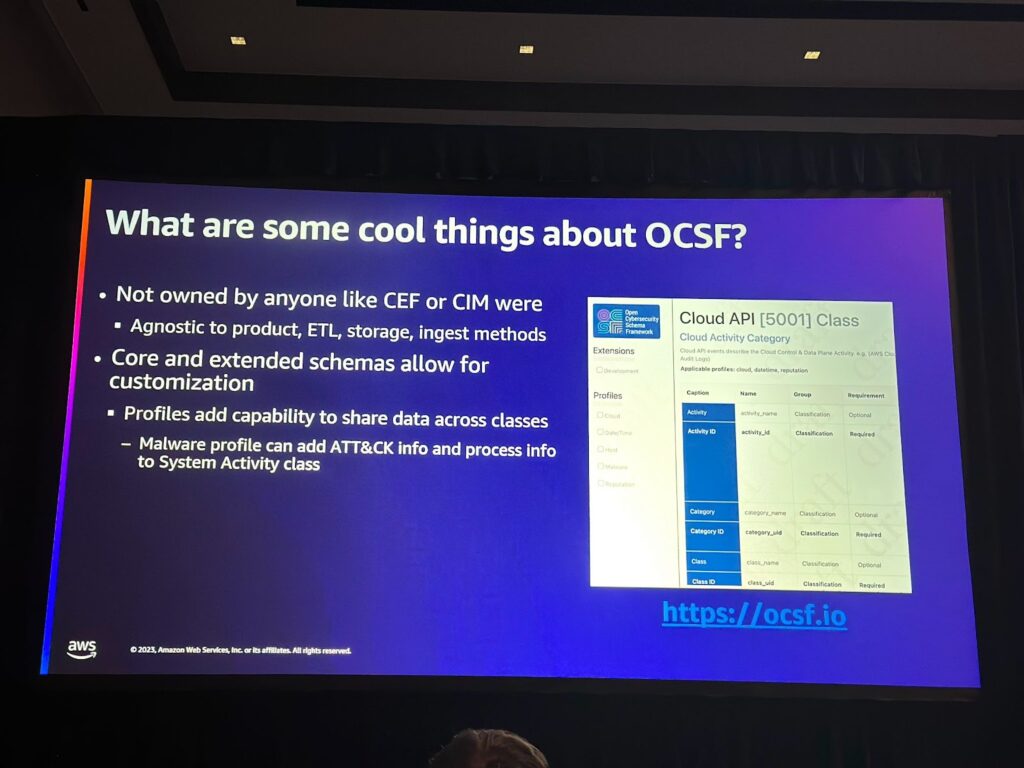

・誰の所有物でもないため、誰でも使って拡張することができる、どこにも偏らないオープンなセキュリティフレームワークです。

・他のフレームワークと互換性があり、ユーザーが望む場合、新しいクエリを作成して標準に準拠して使用することができます。

つまり、様々なログに対してフォーマットが全て異なり、そのログを一箇所に集約して管理及びダッシュボードを通じた視覚化が非常に難しい部分を改善するために、共通のフォーマットです。

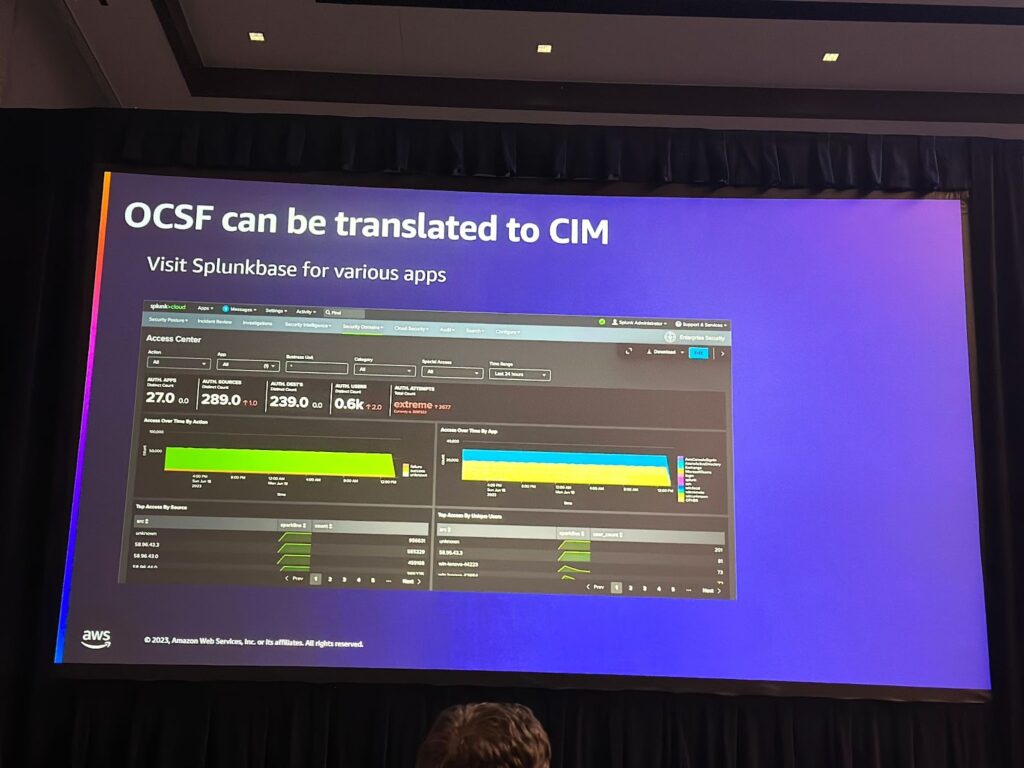

この章表は、Splunkで使用できるOCSF – CIM翻訳が可能であることを確認することができます。 特定のデータをOCSFから取得した内容をCIMに変換することができ、ASLまたは他の複数のOCSFポインタから取得したデータもCIMに変換することができます。

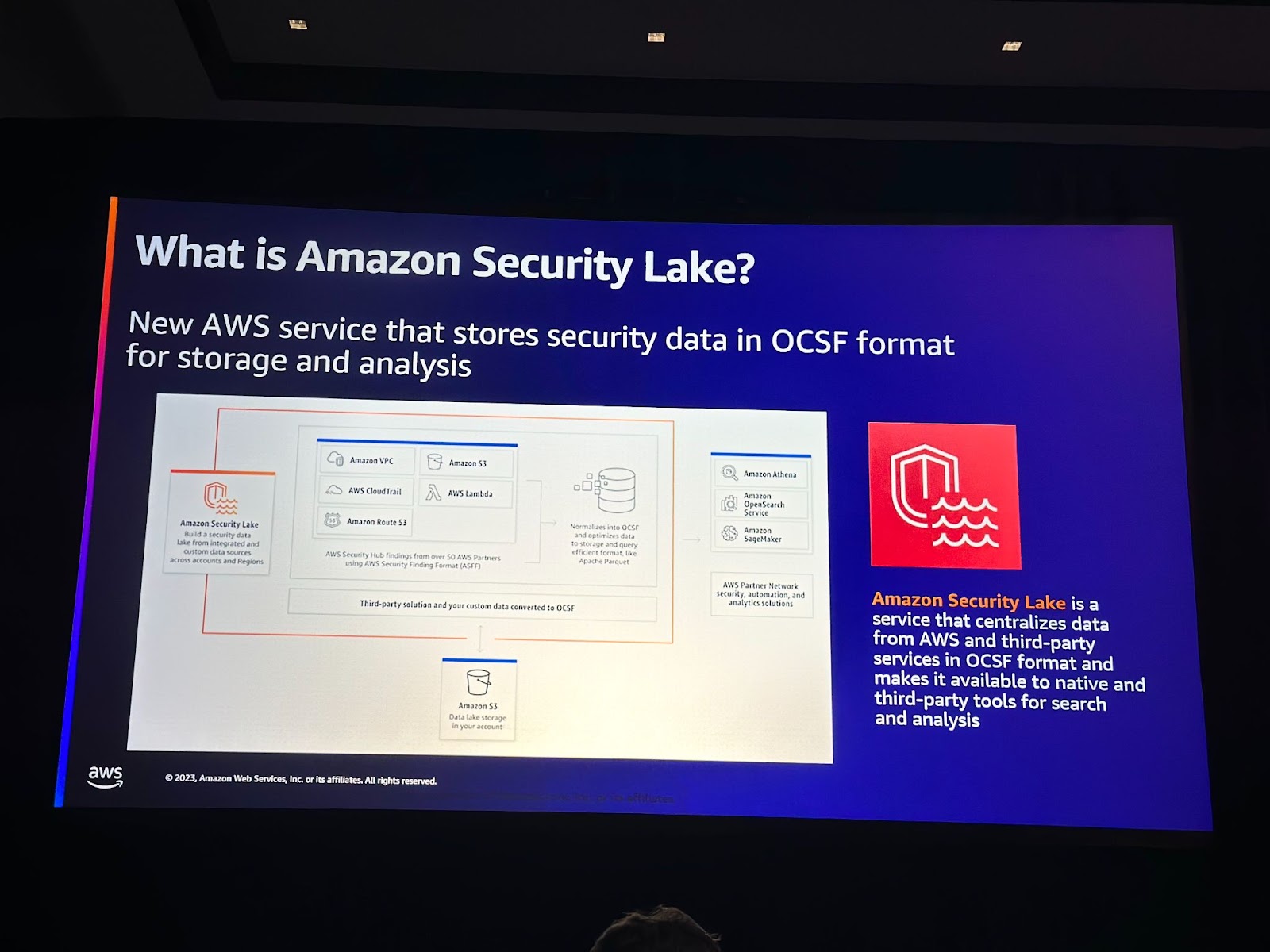

Amazon Security Lakeとは何か、AWS ASLとSplunkの組み合わせのメリットは何でしょうか?

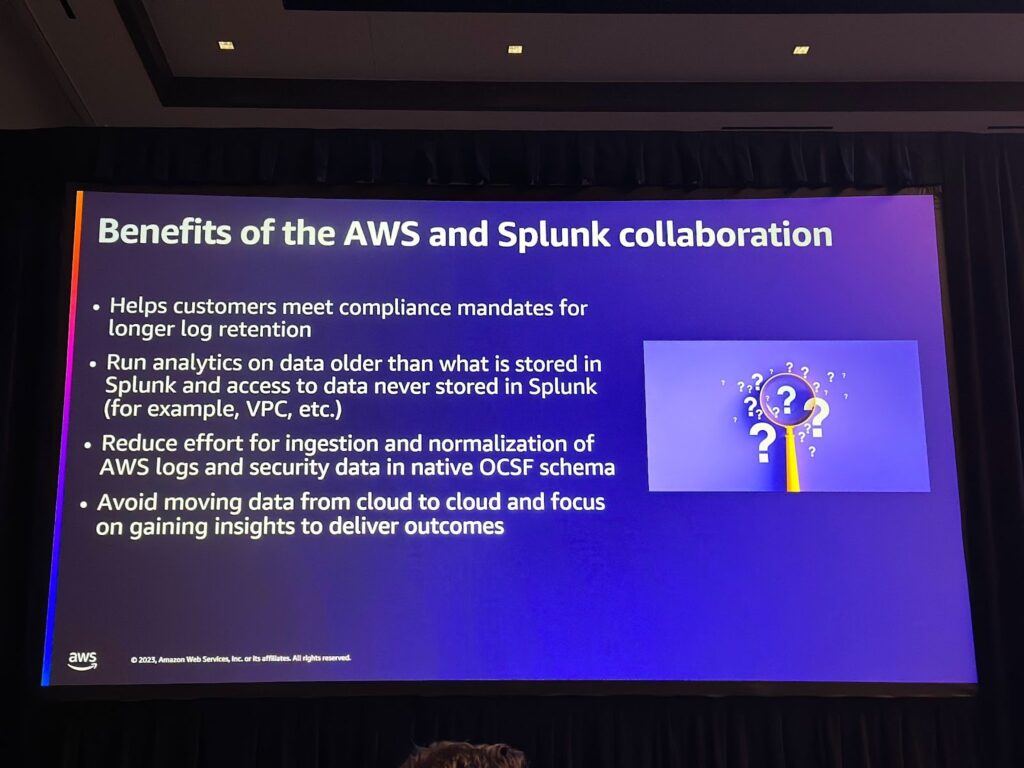

・お客様が長期的なログ保存のためのコンプライアンスを満たすことができるようにサポート

・Splunkに保存されているデータよりも古いデータに対する分析実行が可能で、Splunkに保存されていないデータ(ex AWSサービス)へのアクセスが可能

・ネイティブocsfスキーマでawsのログとセキュリティデータの収集とデータの整合性のための作業を軽減できる

・クラウドからクラウドへのデータ移動を防止し、成果を出すためのインサイト確保に集中できる

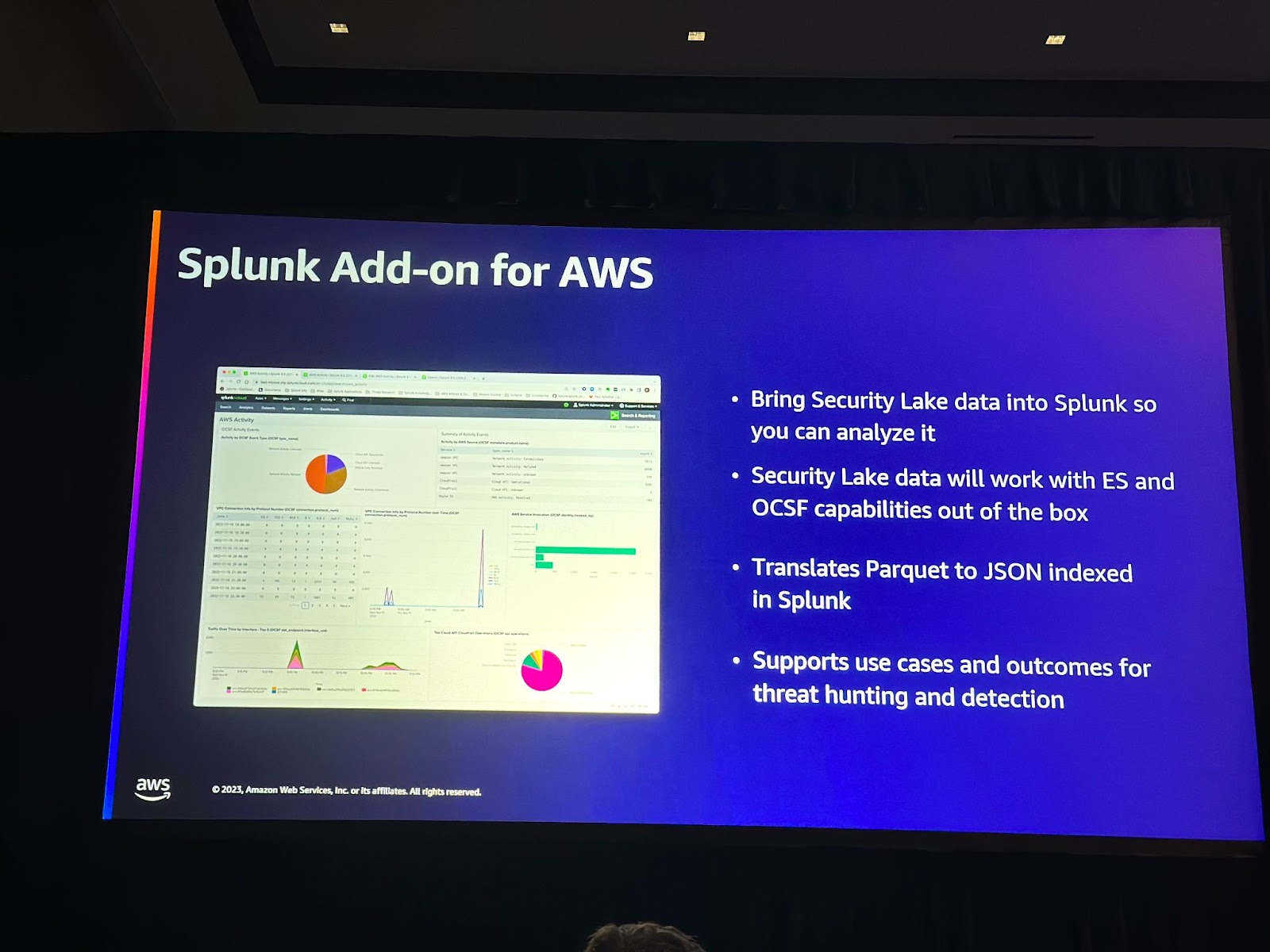

この章表はSplunkのAWS Add-onです。

7.0バージョン以上からインデックスを作成する際に、Parquet形式からJson形式に変換され、全てJson形式になります。

簡単なデモ映像

(現場で撮った写真の画質が良くないので、一部は別途キャプチャしました。)

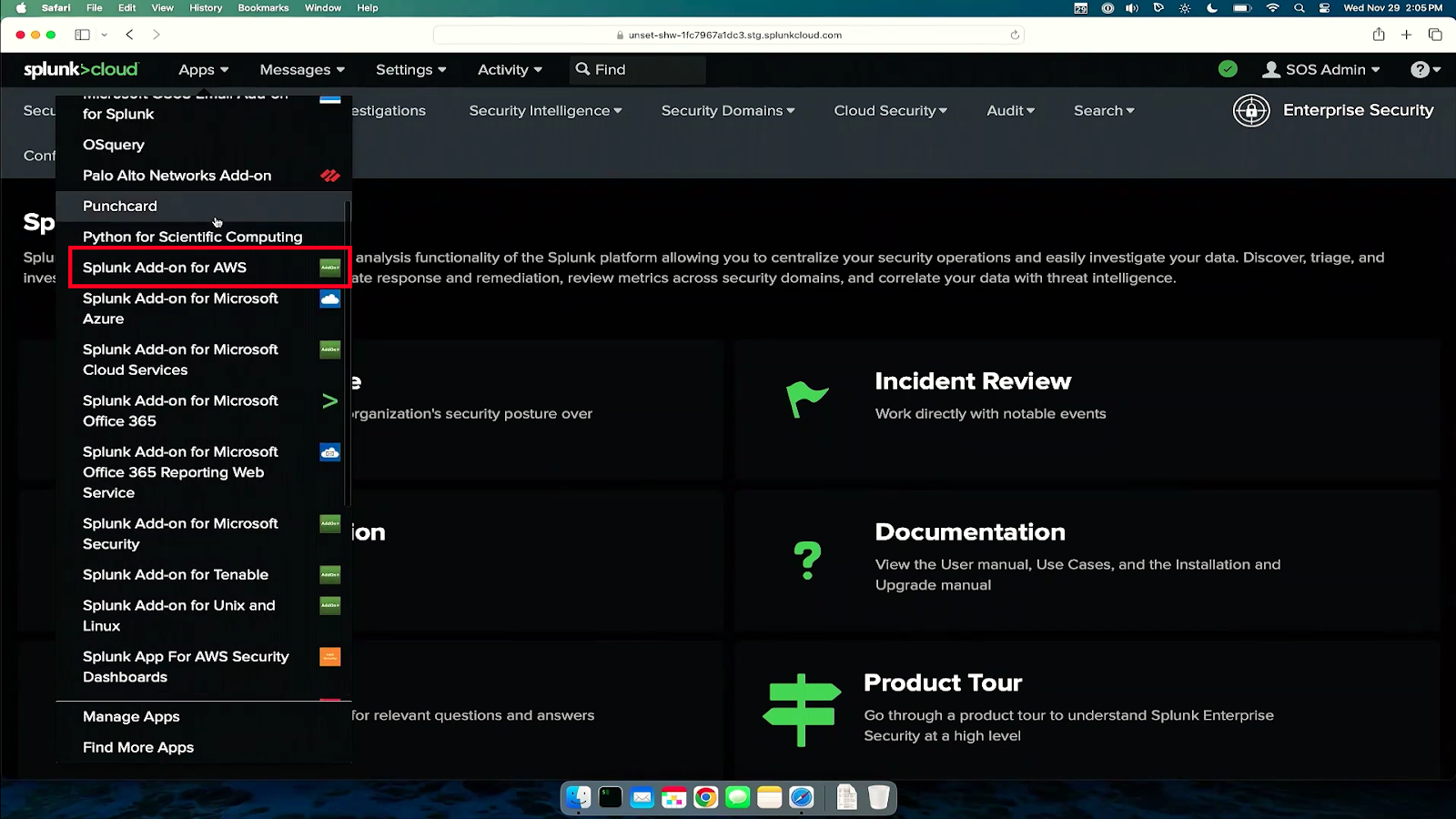

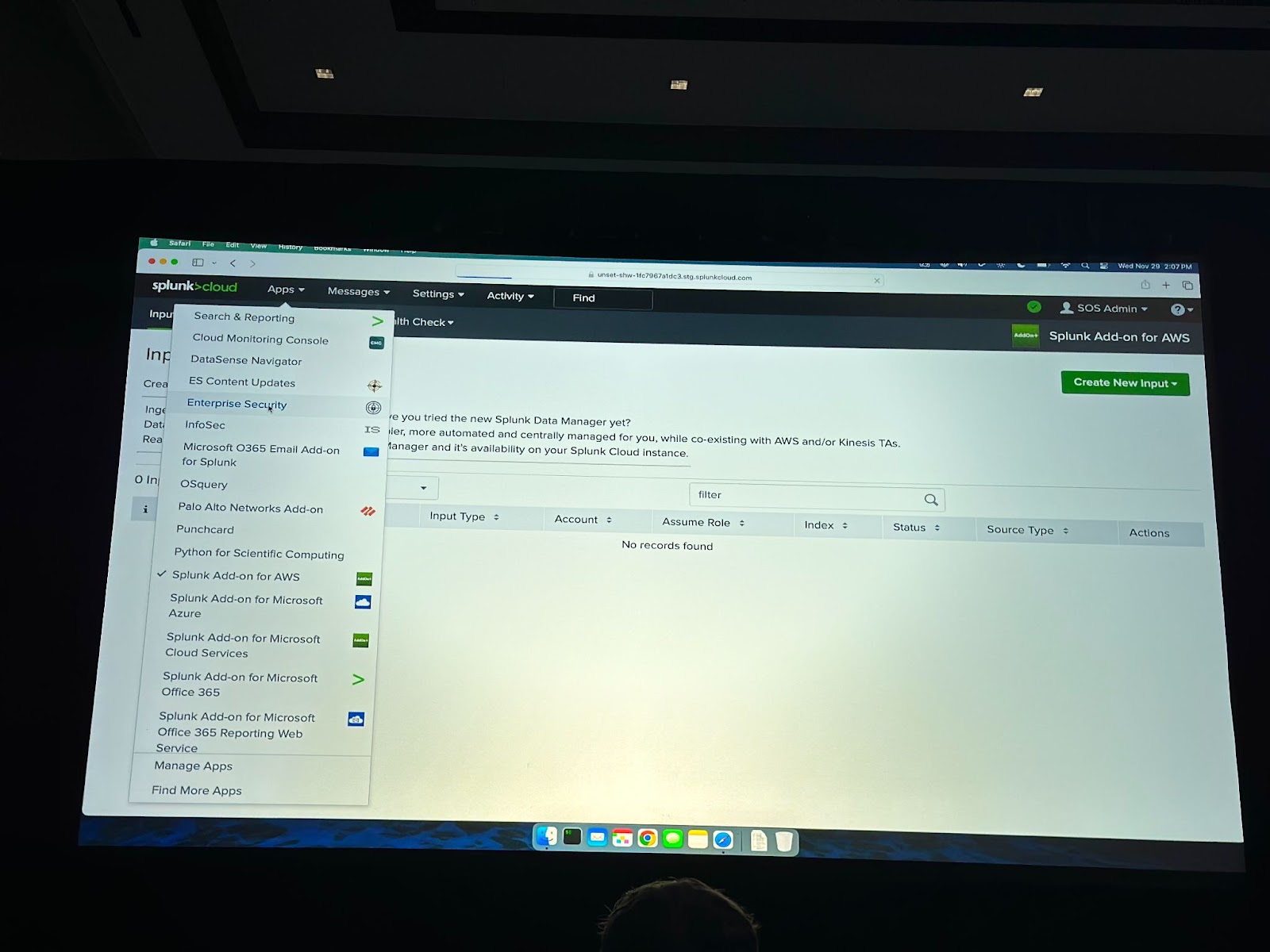

Splunk UIでAdd on for AWSをクリック

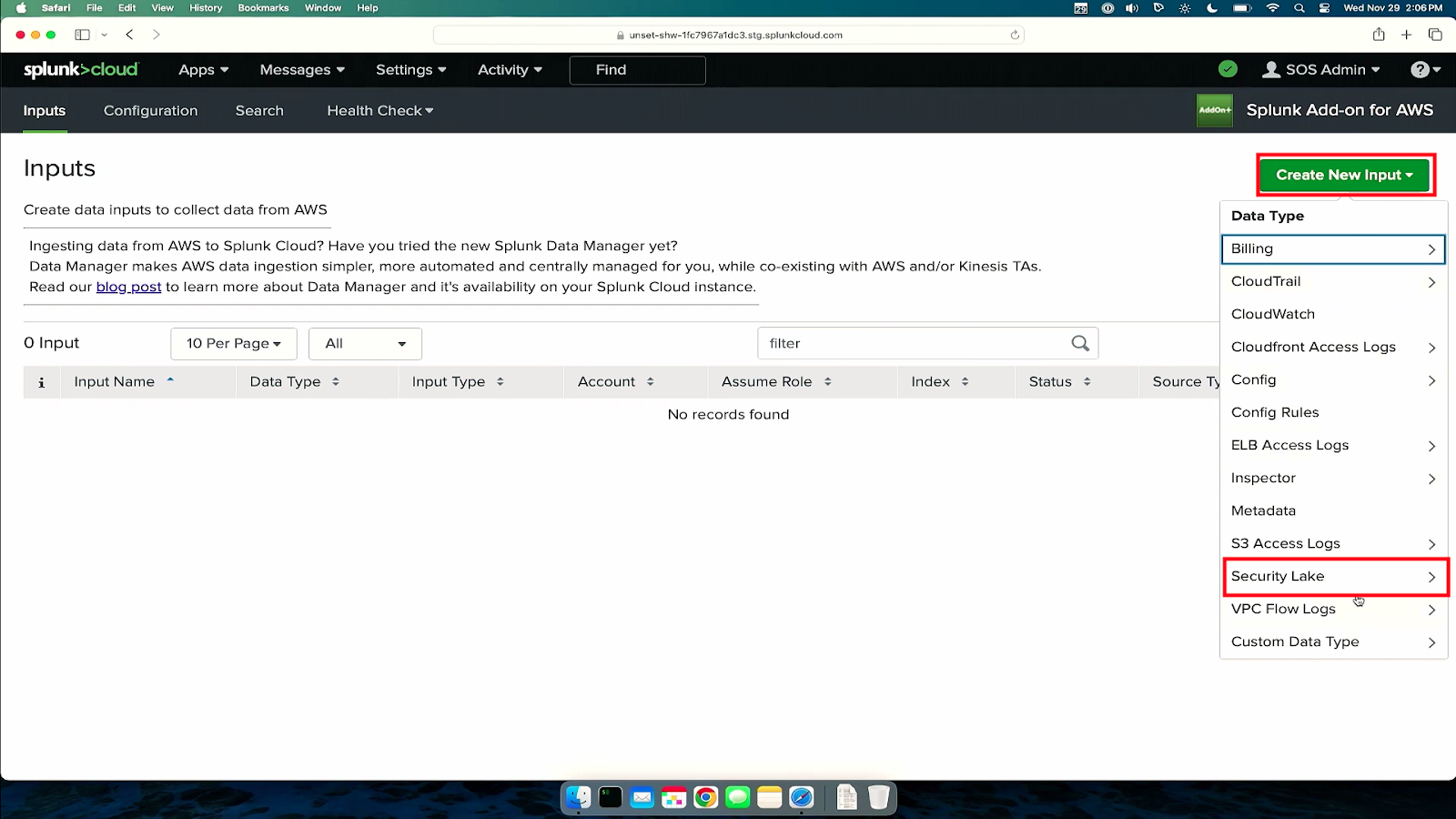

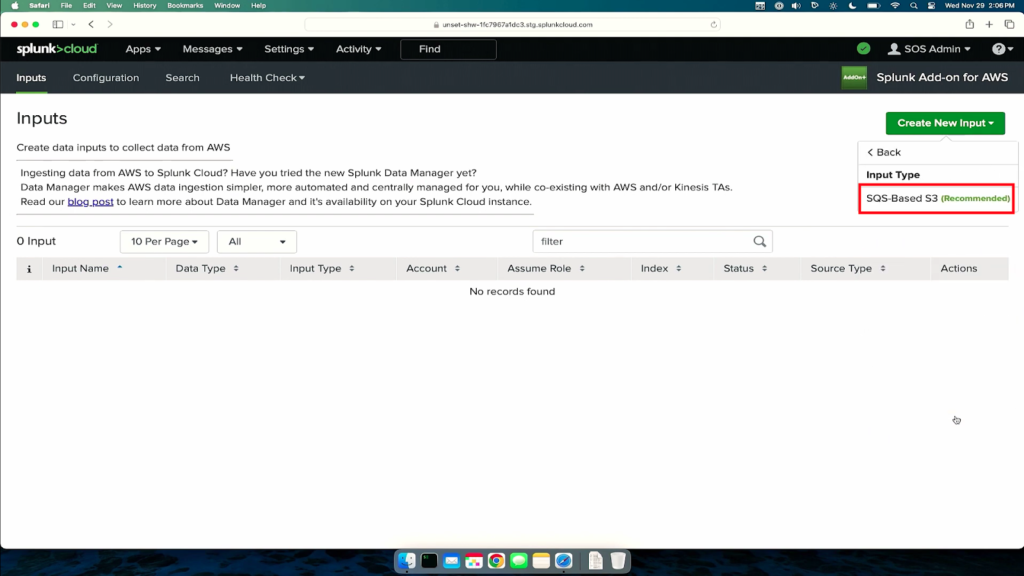

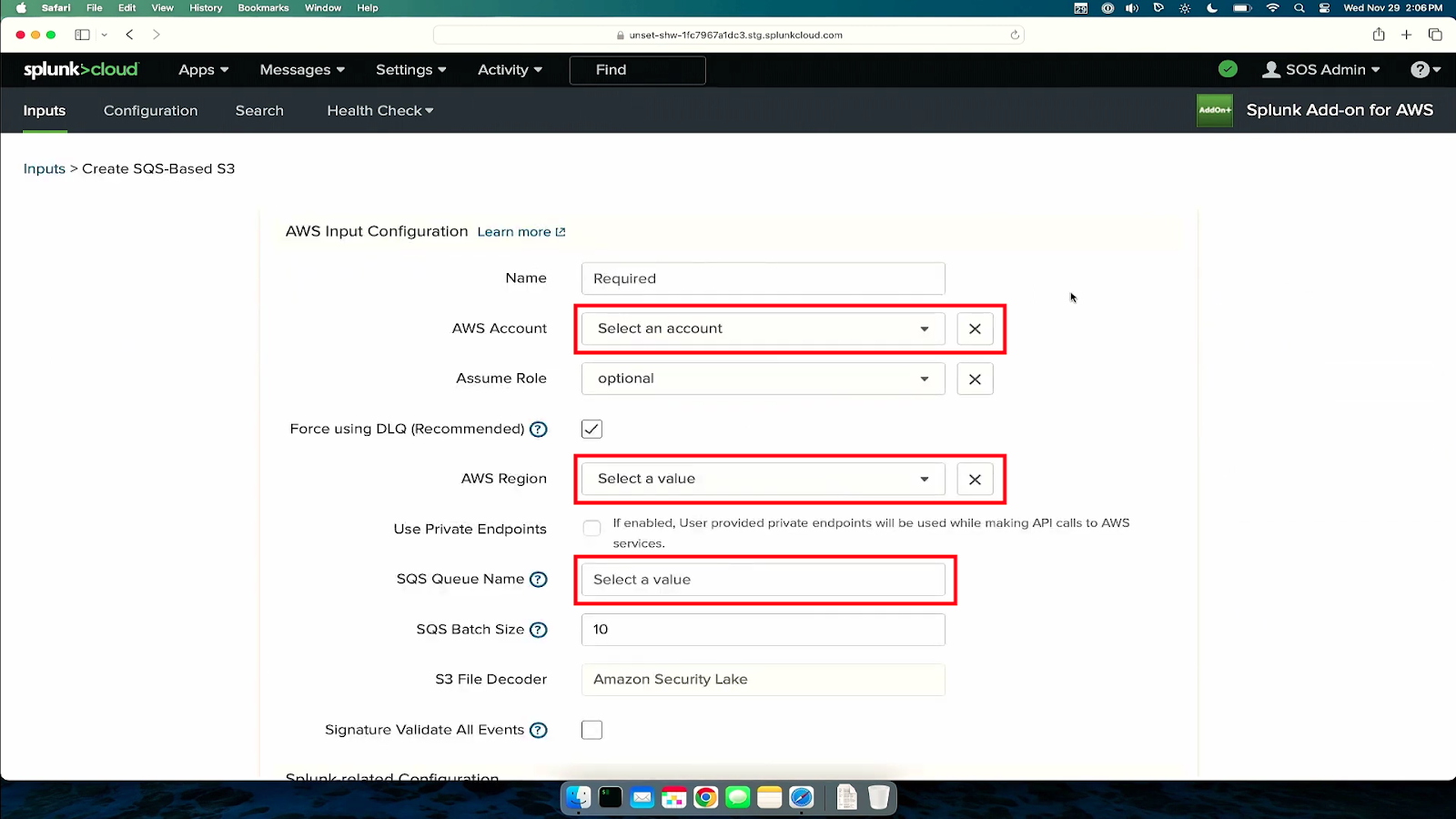

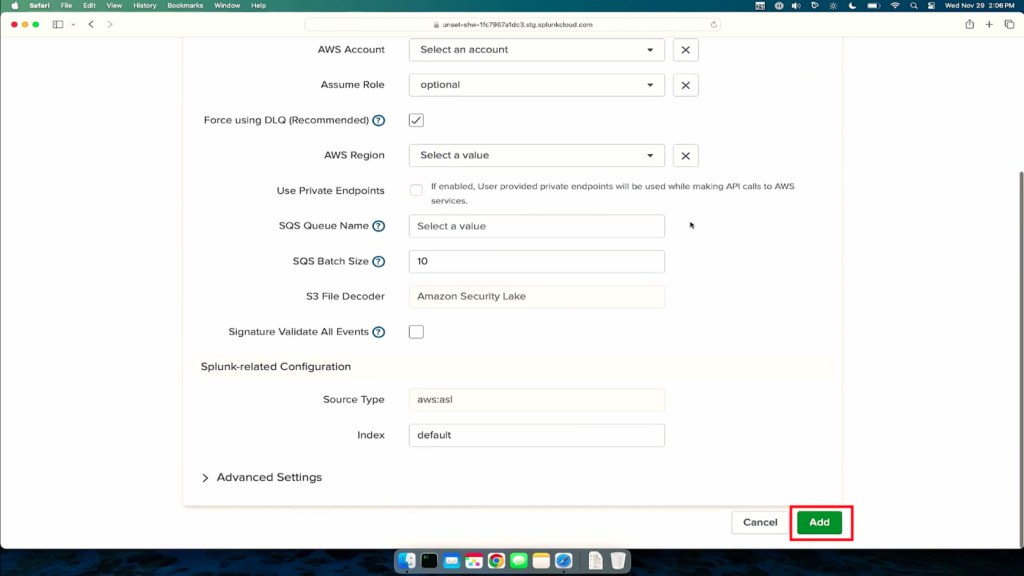

新しい入力を作成する – セキュリティレイク – SQSベースのS3

Account , Region, SQS Queue情報を入力します。

この時、SQSをあらかじめ設定しておく必要があり、製品一つにつき一つのキューが使用されます。

Enterprise Securityメニューに入り

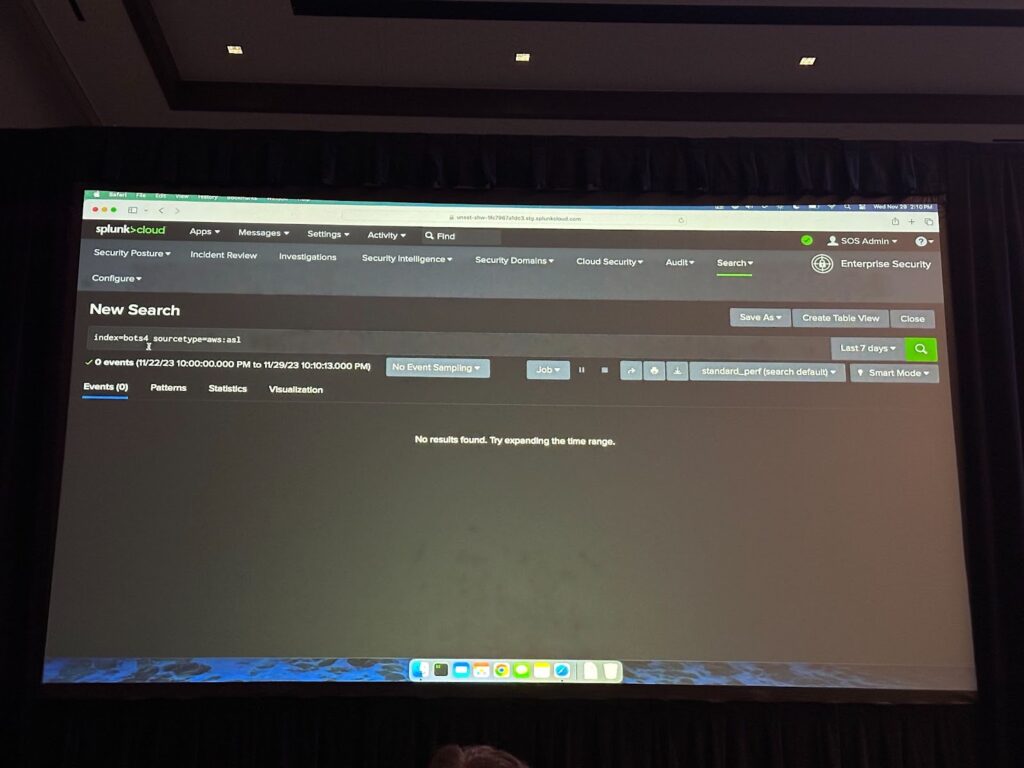

希望する情報のクエリを入力して検索すると

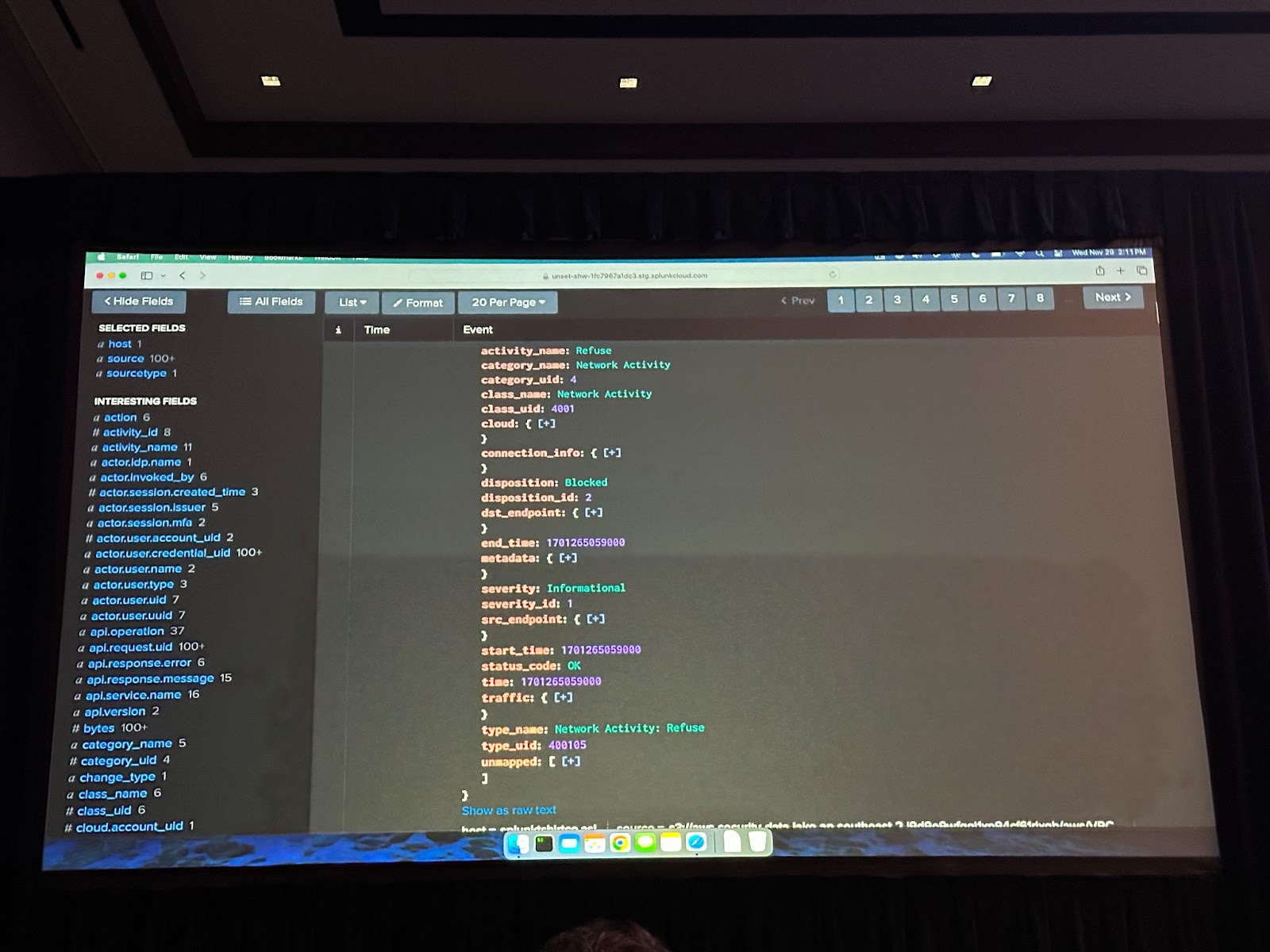

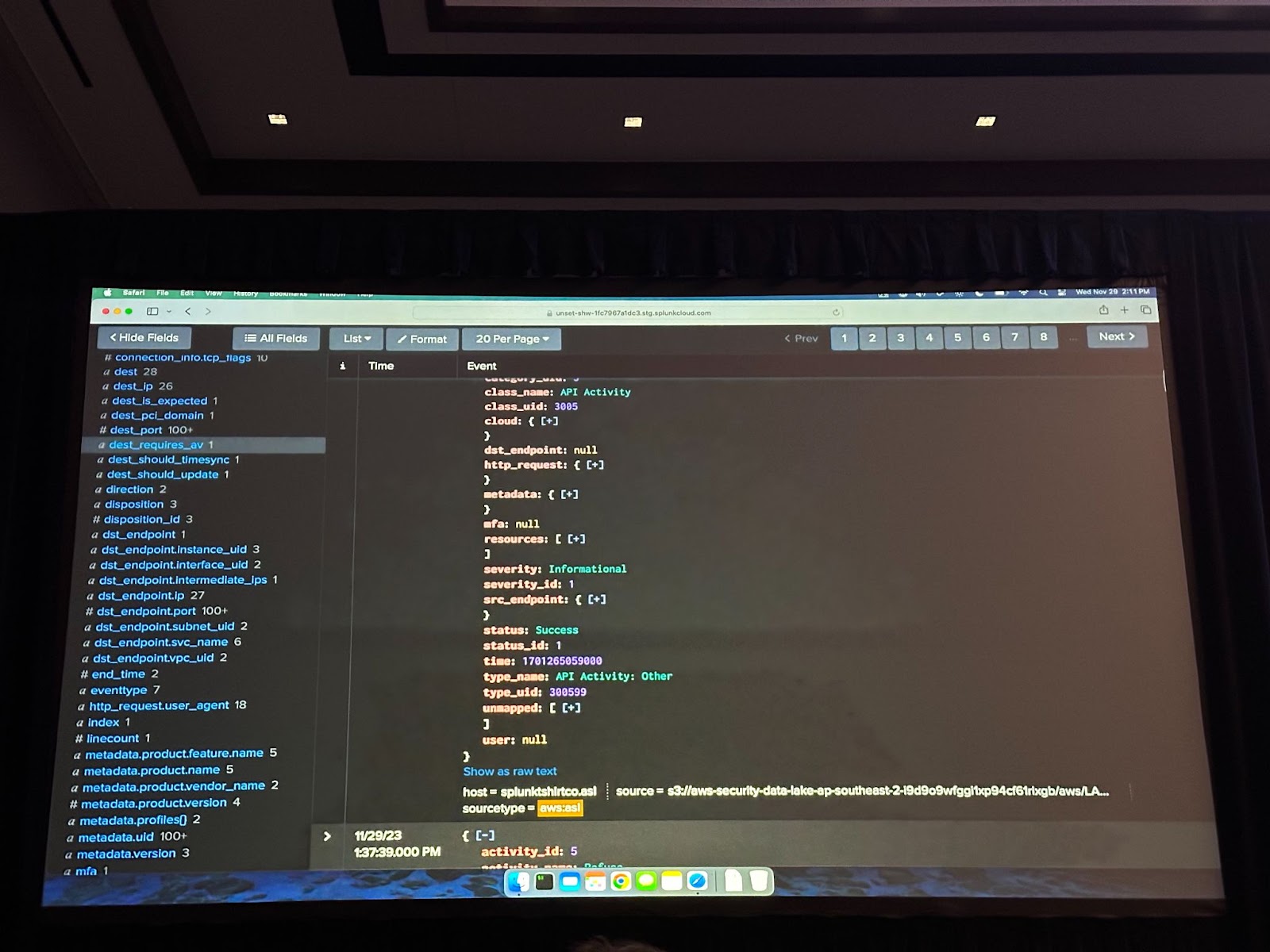

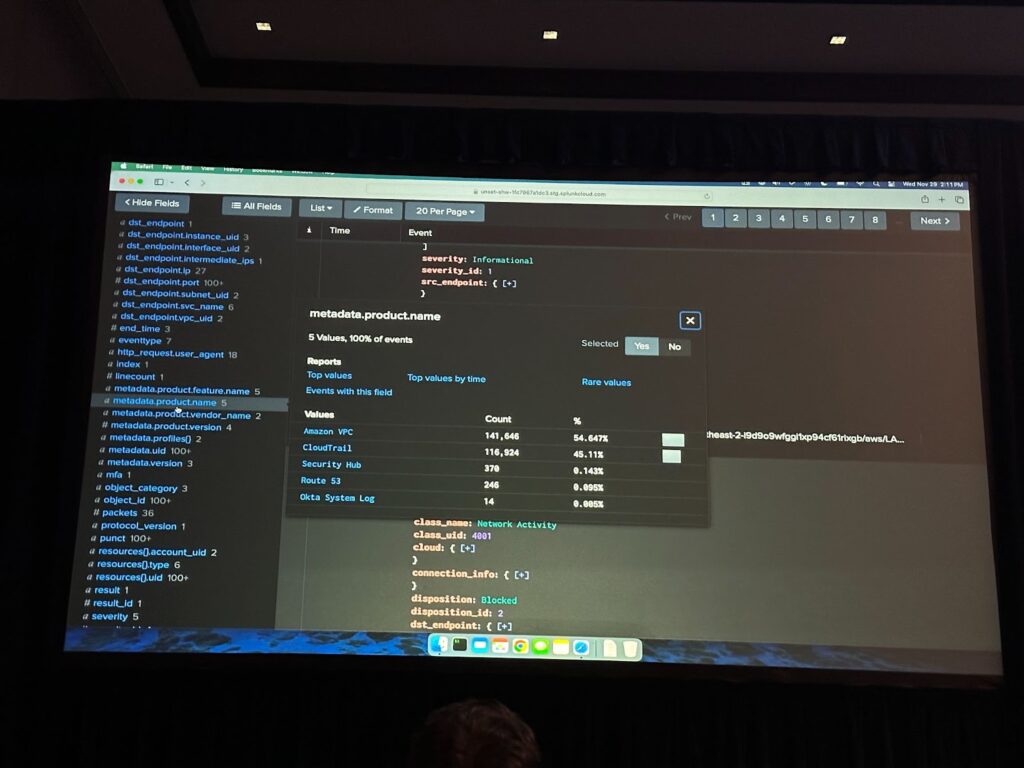

上記のように、Security Lakeで収集されたデータについてSplunk UIでJSON標準形式で確認することができます。

顧客事例から検証済みのSplunkとAWS Security Lakeのユースケースをご紹介します

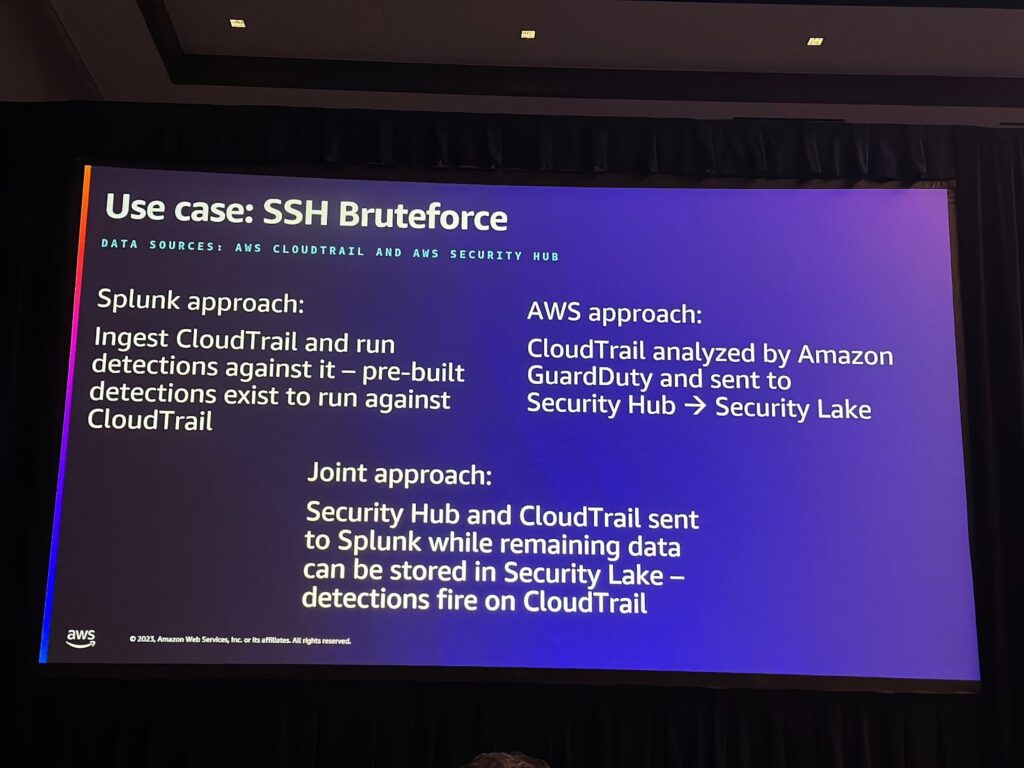

1.SSHブルートフォースによる不正アクセスのケース

Splunk : Cloudtrailを収集して検出する。(Cloudtrailを実行するために予め構築された検出機能が存在)

AWS : GuardDutyを通じて分析されたCloudTrailをSecurity Hubに送り、これをSecurity Lakeで確認。

Splunk + AWS : 残ったデータがSecurity Lakeに保存される間、SecurityHubとCloudtrailはSplunkにデータを送り、Cloudtrailに対する検出をします。

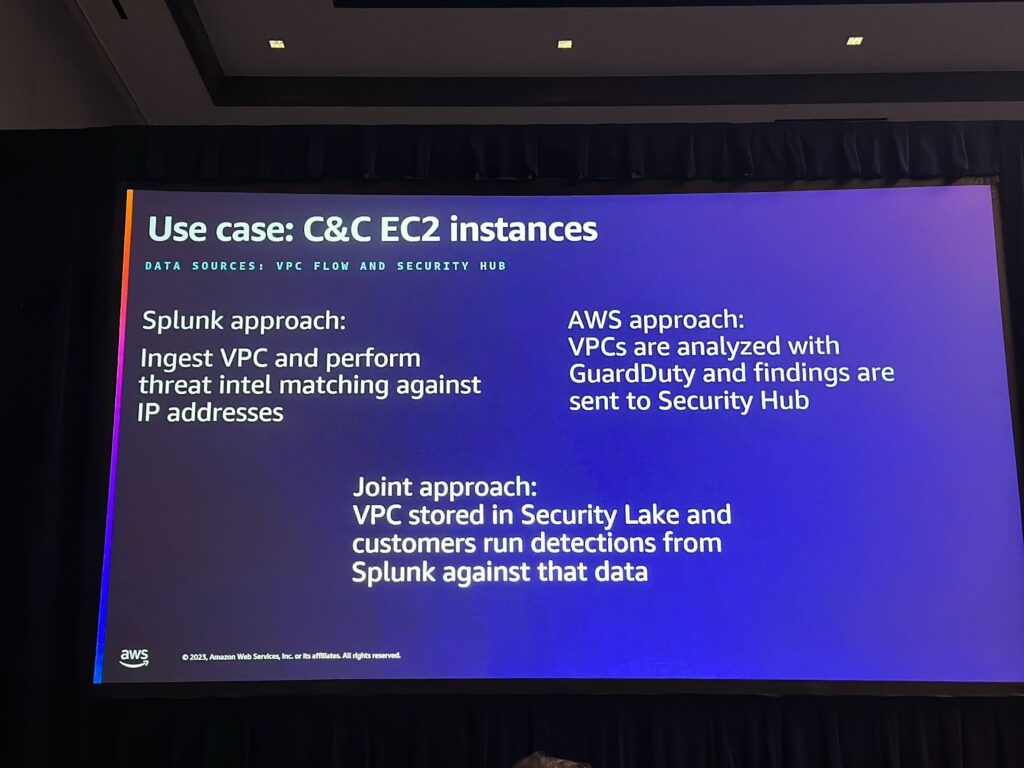

2.Command And Control EC2 instance : EC2、VPC Flowlogs、Security Hubに対するコマンド及び制御

Splunk : IPアドレスに対する防御のために、脅威インテリジェンスマッチングされた実行結果とCloudtrailを収集します。

AWS : GuardDutyで分析されたVPC Flowlogsと結果は、Security Hubに送信します。

Splunk + AWS : Security Lakeに保存されたVPC Flowlogsと顧客はSplunkからそのデータに対する検出を実行する。

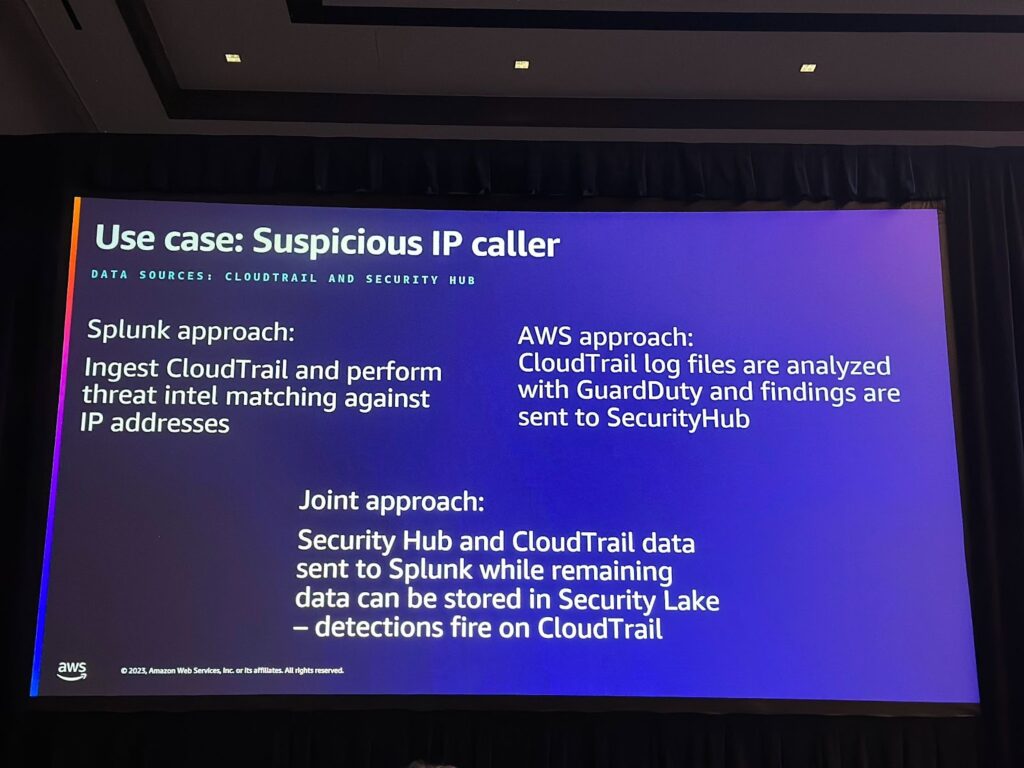

3.異常なIP

Splunk : IPアドレスに対する防御のために、脅威インテリジェンスマッチングされた実行結果とCloudtrailを収集。

AWS : GuardDutyによって分析されたCloudtrail LogファイルとfindingsをSecurity Hubに送る。

Splunk + AWS : 残ったデータをSecurity Lakeに保存される間、SecurityHubとCloudtrailデータはSplunkにデータを送り、Cloudtrailに対する検知をします。

セッションを終えて

OCSFとAWS Security Lakeサービスはまだ初期段階ですが、単純なAWS Nativeサービスのログから始まり、サードパーティのセキュリティソリューションのログ、オンプレミスのログなど、重要なデータに対して集中化が可能です。 そのため、セキュリティデータをより簡単に分析・可視化することができ、組織全体のセキュリティをより包括的に理解・確認することができ、ワークロードアプリケーションおよびデータ保護を改善できるという大きなメリットがあり、非常に期待されるサービスです。