MEGAZONEブログ

Securing your applications against web threats with AWS WAF

AWS WAFでWebの脅威からアプリケーションを守る

Pulisher : Strategic Tech Center ソ・ソンス

Description:AWS WAFの機能紹介と構成のベストプラクティスについて紹介するChalktalkのセッション

はじめに

数年前まではAWS WAFの代わりに3rd Party WAFをEC2に構成し、サービス対象のEC2とWAFの間をALBで構成するサンドイッチ構造で構成を多く使っていましたが、構造改善のためにGWLB(Gateway Load Balancer)で3rd Party WAFを構成する場合もありますが、初期費用(EC2とライセンスなど)が高いため、サービス呼び出し量が多くない場合、AWS WAFを顧客に多く提案し、構築もしていましたが、今回のリインベント期間にAWS WAFに関するチョークセッションが開かれたので、興味を持って申し込みました。

セッションの概要紹介

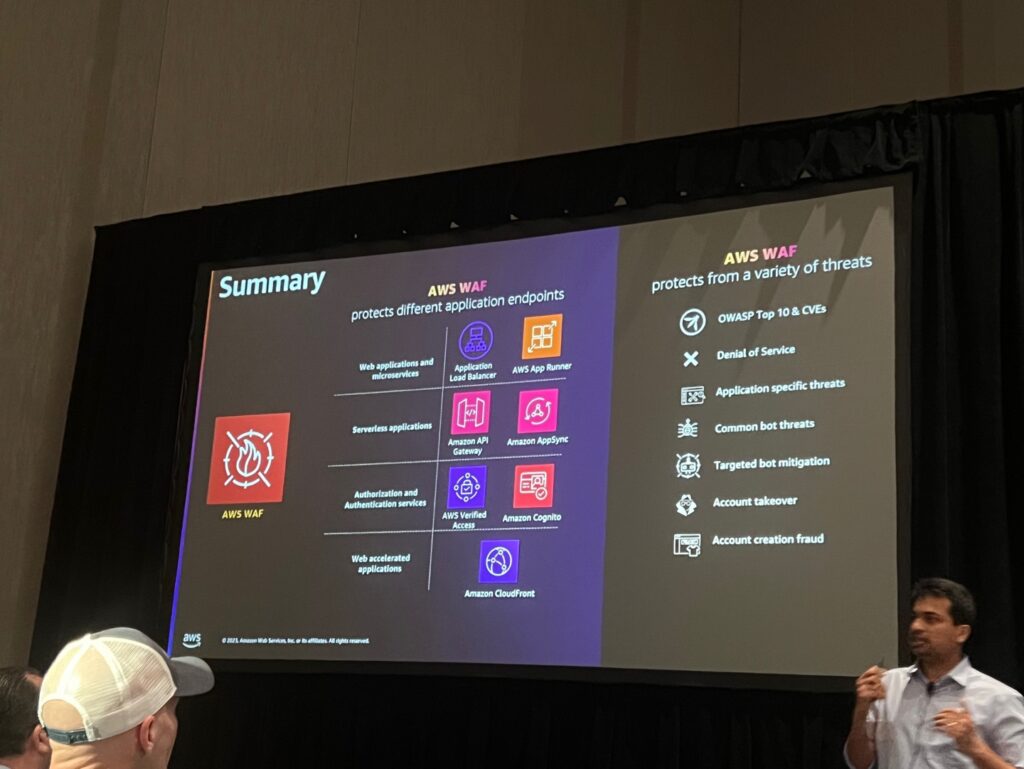

AWS WAFを使うべき理由が何なのか、その背景について説明した後、AWS WAFが保護できるEndpointがどこなのかについて説明し、そのEndpointをAWS WAFがどのような機能を通じて脅威を保護できるのかについて簡単に紹介し、質疑応答をする形式で行われたセッションでした。

AWSの脅威インテリジェンスチームがAWSの顧客を保護し、悪意のある攻撃行為を分析した結果、1日に約1億件の脅威を受け、そのうち50万件以上を悪意のある攻撃として分類しました。

AWSでは毎日数千件のDDoSイベントを緩和しており、そのうち50%以上がアプリケーション層で発生しています。このような脅威に対応するためにAWS WAFを構成することを強くお勧めします。

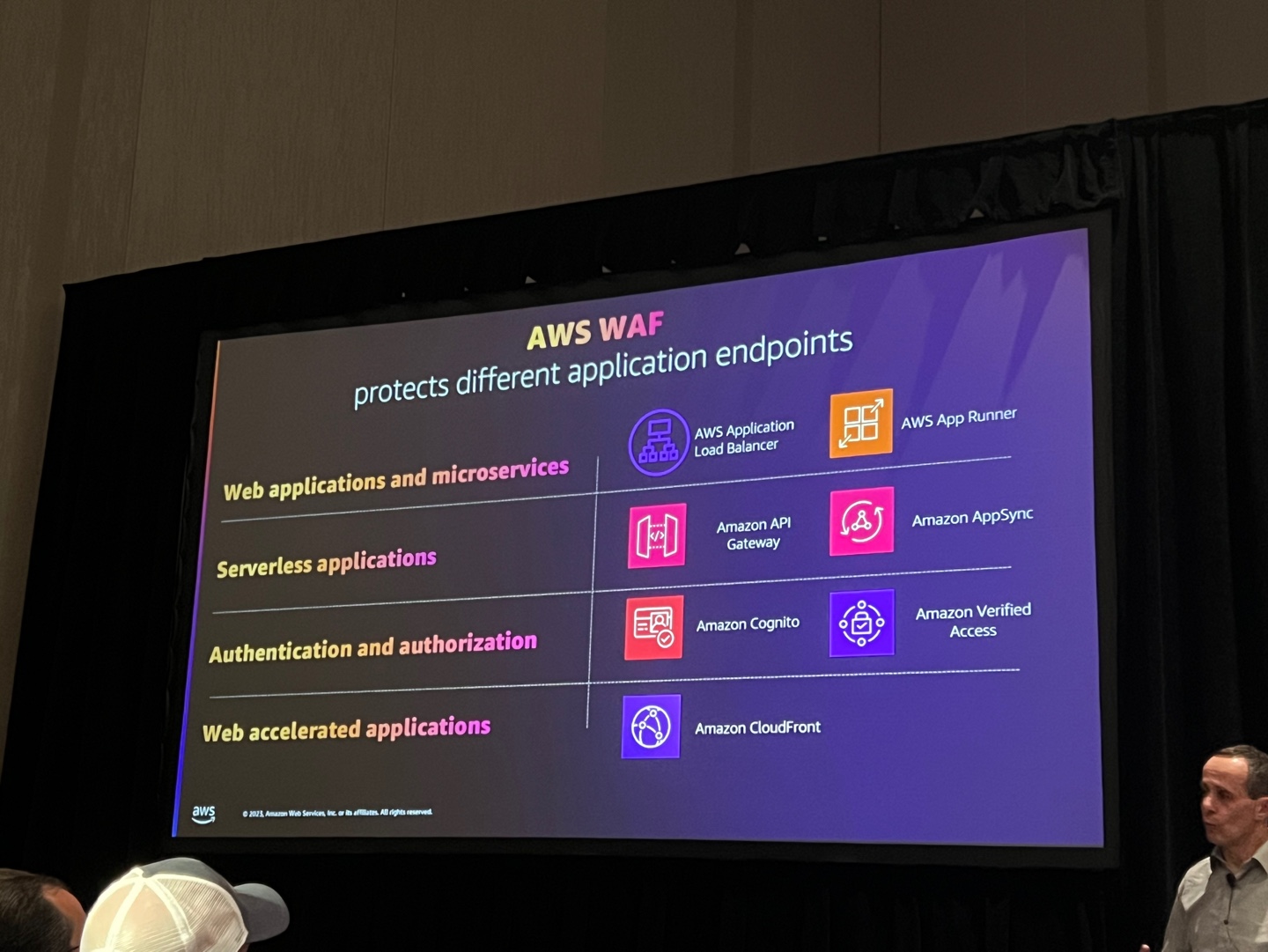

AWS WAFは様々なアプリケーションサービスのエンドポイントを保護します。私たちがよく使用するL7レイヤーのルーティングを提供するALB(Application Load Balancer)とWebアプリケーションとAPIサービスを構築、配布、実行できる完全管理型アプリケーションサービスであるApp Runnerのエンドポイントを保護し、その他にもAPI GatewayとAVA(Amazon Verified Access)、CloudFrontのエンドポイントも保護します。

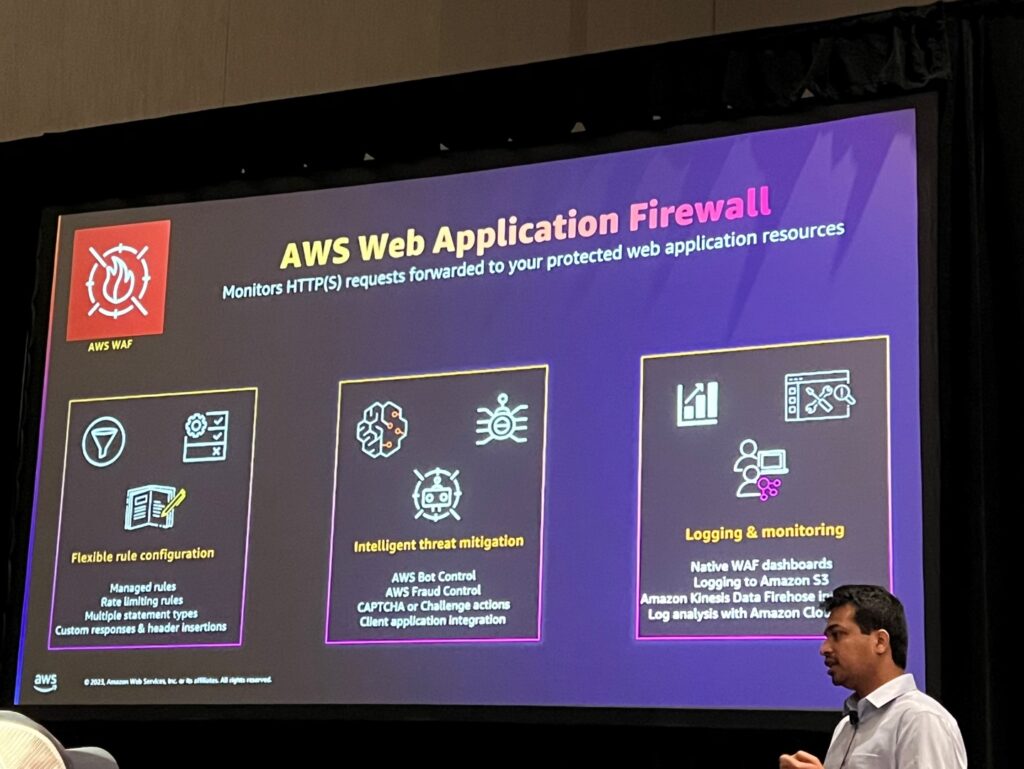

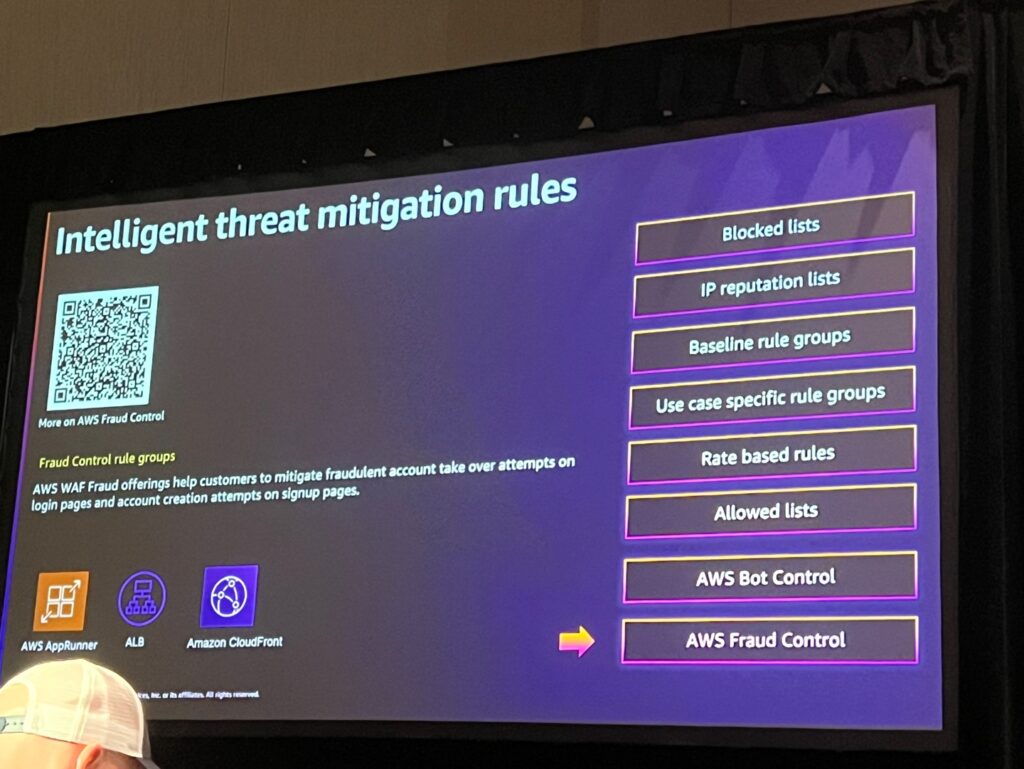

AWS WAFには多様な機能があり、IPアドレスの評判に基づいた攻撃を防止することが可能で、OWASP 10攻撃や管理者ページ確認などの攻撃を保護することができる基本管理型ルールセットを提供し、SQL、OS、PHPやWordPressなどの攻撃を保護することができる固有のルールグループも提供します。他にも、呼び出し比率やリクエストタイプで制御が可能で、許可された位置からのみアクセスを許可することもでき、Bot Control管理型ルールグループを使用してスクレーパー、スキャナー、クローラーなどのボットをブロックしたり、検索などの特定のボットを許可することができ、認証情報スタッフィング、認証情報クラッキング、偽アカウント生成攻撃などの攻撃からログインや登録ページを保護することができます。

最後に、AWS WAFの機能について簡単な質疑応答と、参加者はどのように使用し、どのような問題を経験したかについての簡単な議論を最後にセッションが終了しました。

セッションを終えて

OWASP10の脅威を保護しようと基本的にコアルールセットやSQL Injectionなどの設定でAWS WAFを構成することはありますが、あまり使わない機能についてリマインドの意味で一度整理する機会があって良かったです。

この記事の読者はこんな記事も読んでいます

-

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する)

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する) -

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化)

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化) -

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner