MEGAZONEブログ

Move fast, stay secure:Strategies for the future of security

速く、安全に:セキュリティの未来に向けた戦略

Pulisher : Managed & Support Center イ・スンヒ

Description : AWSの様々なセキュリティツールとサービスについての紹介セッション

はじめに

AWSが提示するセキュリティビジョンを理解し、変化する技術環境の中でビジネスの柔軟性を高める方法を得るために、このセッションに参加することになりました。 また、ゼロトラスト、開発者のセキュリティ経験、生成型AIなどの重要なトピックに関する洞察を得ることを期待しています。

セッションの概要紹介

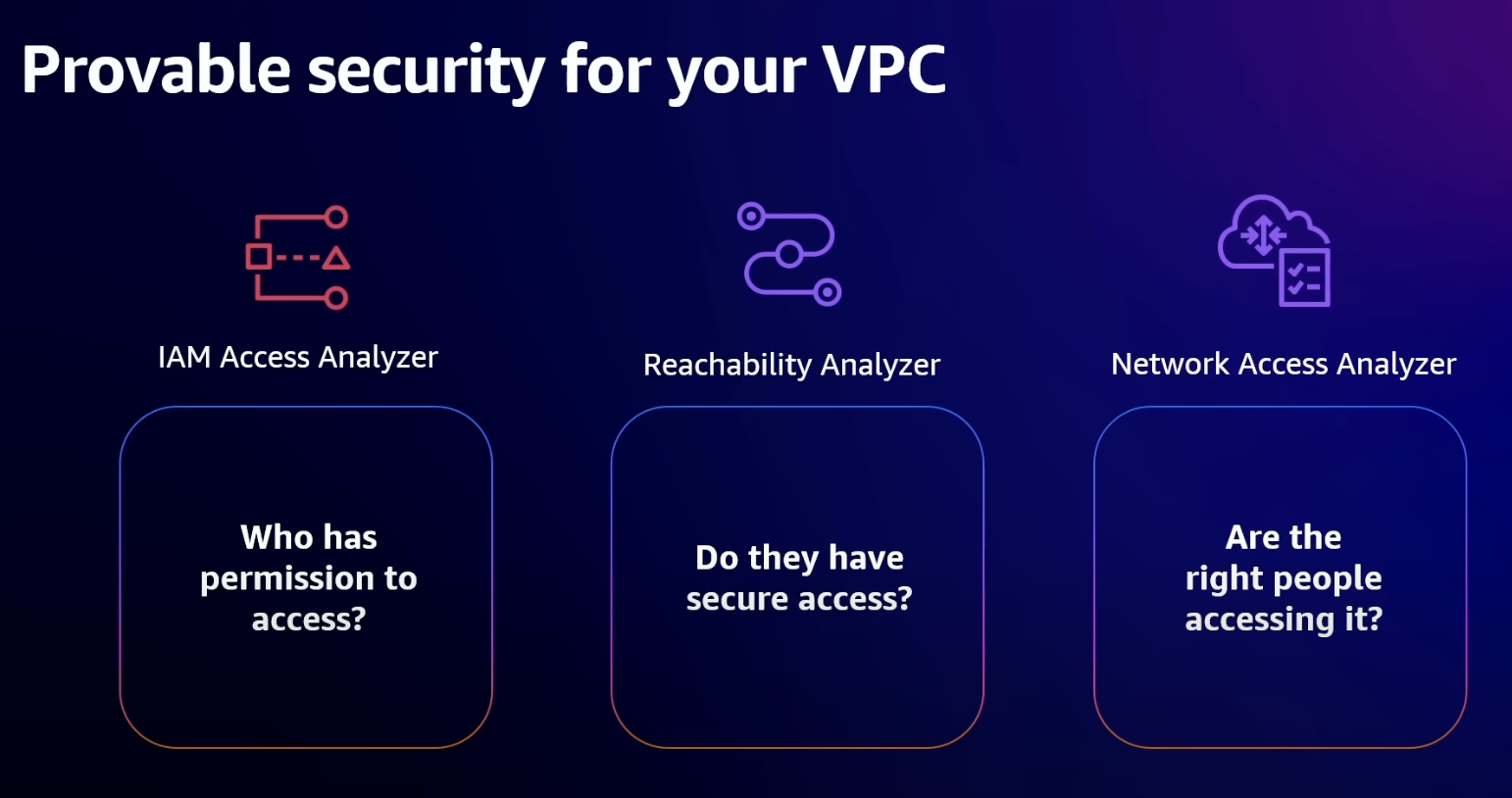

2019年にIAMアクセスアナライザーを導入しました。 このツールは、自動推論を使用して、リソースに関連付けられたアクセス制御ポリシーを数学的に分析します。

その結果、どのリソースに公開または他のアカウントからアクセスできるかを決定的に証明することができます。また、VPCアクセシビリティアナライザーとネットワークアクセスアナライザーをリリースし、インターネットからVPCまたはネットワークリソースにアクセス可能かどうかを明確に証明できるようになりました。

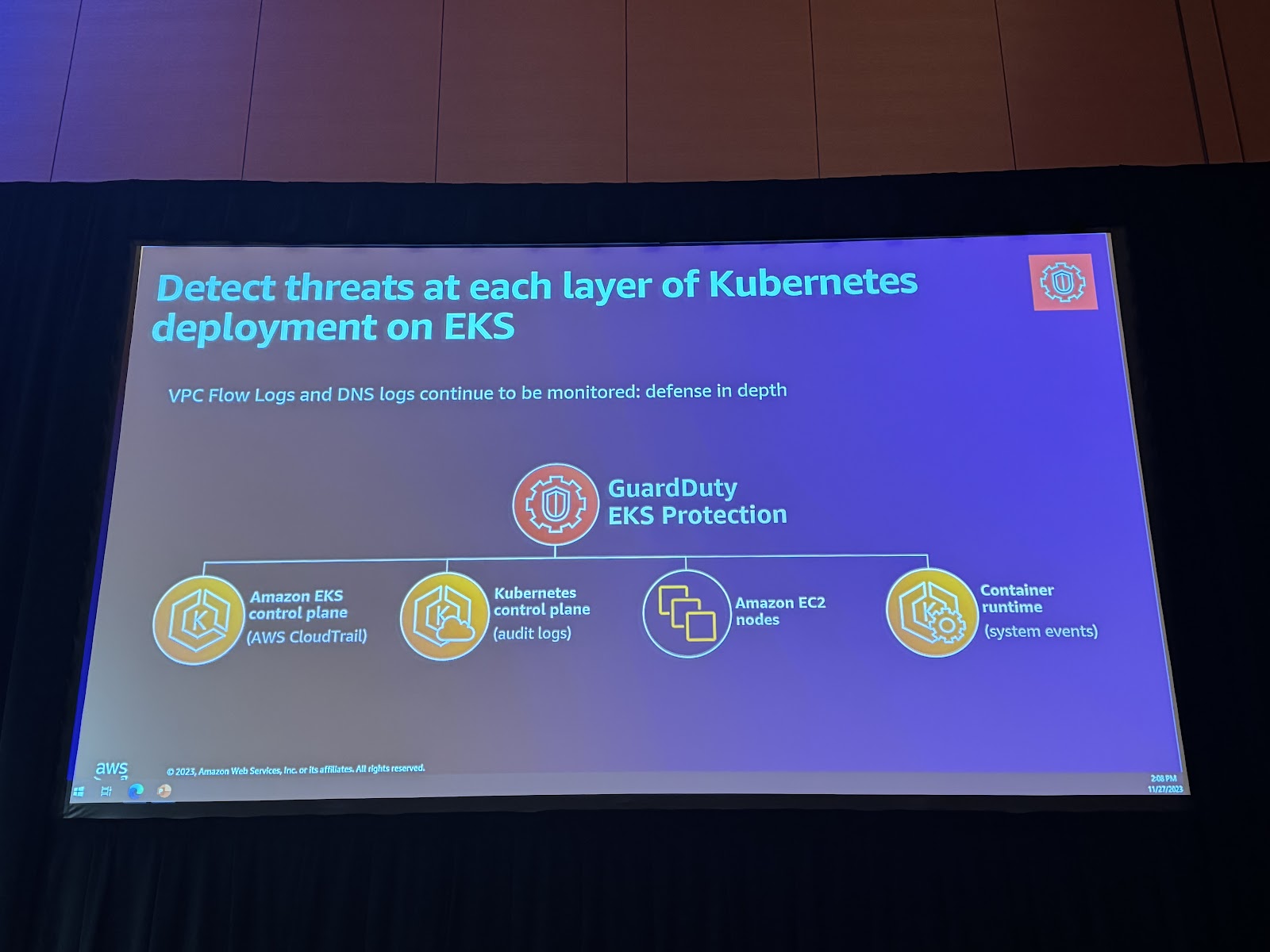

2017年にAmazon GuardDutyがリリースされたとき、このサービスはパターンマッチングを使用して顧客アカウントのセキュリティ問題を特定しました。これは、既知の悪意のあるアクティビティのシグネチャと一致するものを探すことで行われました。 同じ2017年に、GuardDutyは最初の機械学習機能を追加し、顧客アカウント内の異常な動作を検出するのに役立つアプローチを拡張しました。

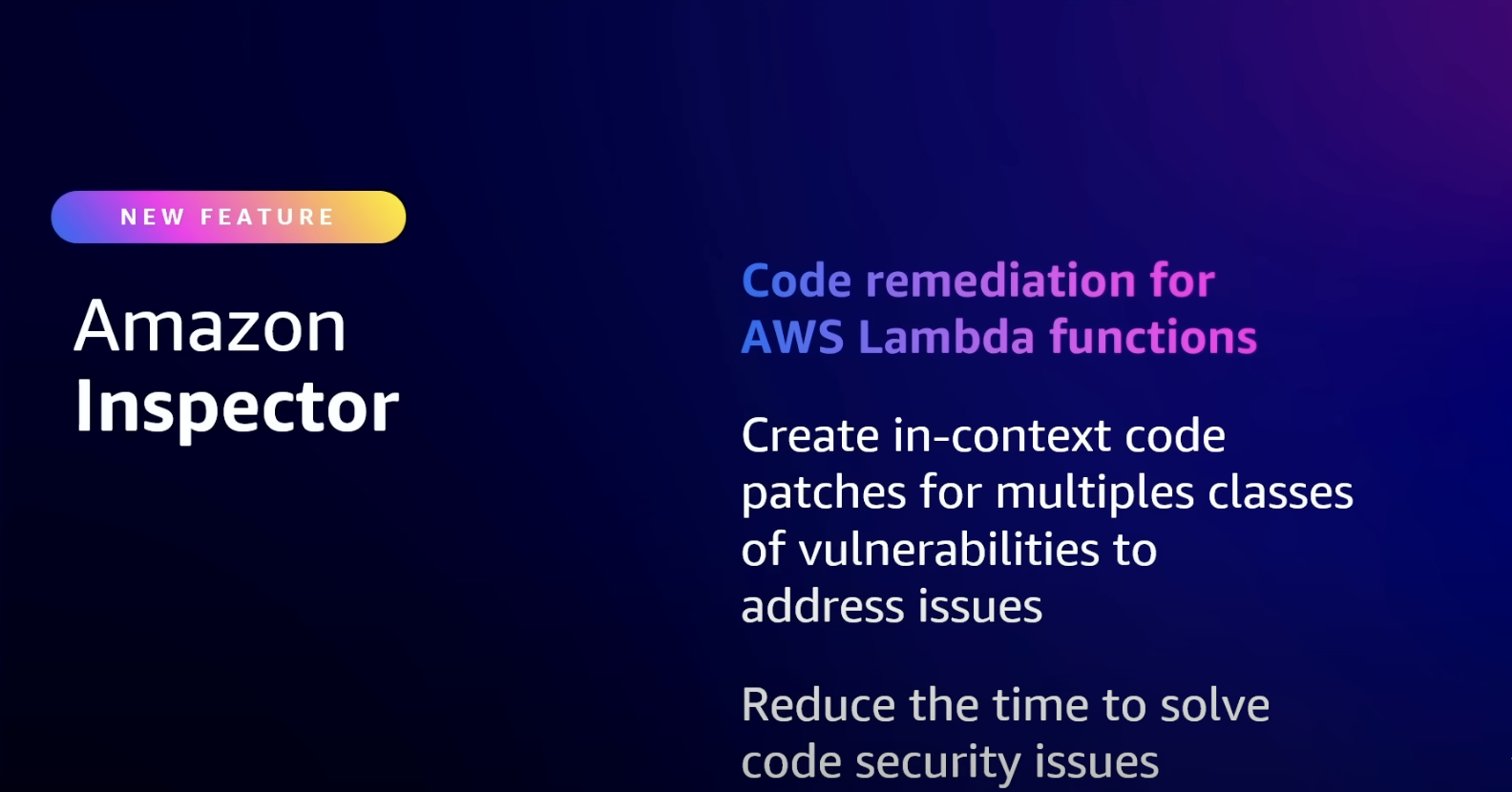

このサービスは、結果を生成する際に、コードベースに問題が存在する場所、潜在的な影響、および問題の解決方法に関する推奨事項を強調表示します。生成されたAIは、ソリューションを次のレベルに引き上げるのに役立ちます。私たちは、AWS Lambda機能のAmazon Inspectorのコード修正を開始することで、まさにこれを実現しています。

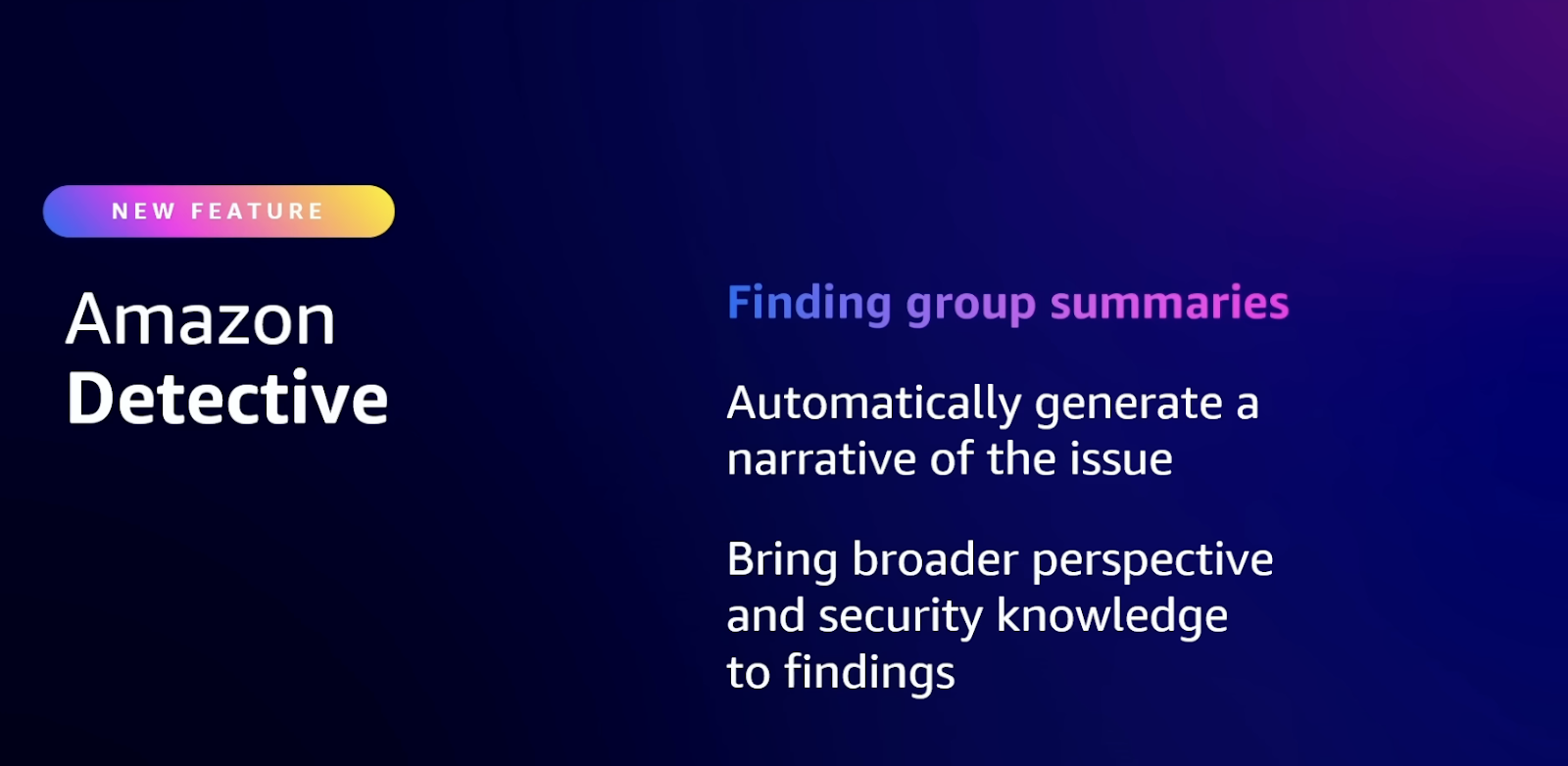

Amazon Detectiveは、お客様がセキュリティの問題や不審なアクティビティの根本原因を分析し、迅速に特定するのに役立ちます。Detectiveは従来、機械学習、統計分析、グラフ理論を使用して接続されたデータセットを構築し、それをダッシュボードを通じて顧客に提供し、どのような問題が発生したのか、何がどのように接続されているのか、何が原因である可能性があるのかを直接確認できるようにします。

Bedrockを使用すると、データをAmazon S3バケットに安全に保存し、適切にスコープされた役割を使用してモデルへのアクセスを提供することができます。必要に応じて、AWS PrivateLinkを介してデータへのアクセスを提供することもできます。この方法により、データに対するコントロールが可能になり、データにアクセスできるユーザーとオブジェクトを常に制御できるという安心感が得られます。

CodeWhispererは、組織の内部ライブラリやAPI、ベストプラクティス、アーキテクチャパターンを使用するために必要なコンテキストを提供します。お客様は、開発者がカスタマイズにアクセスできる範囲を細かく制御することができ、各カスタマイズはCodeWhispererのベースモデルから独立しています。CodeWhispererは、お客様のコードやカスタマイズをベースモデルの学習に使用しません。 このような制御により、開発者はCodeWhispererモデルが提供する専門知識を活用しながら、コードとデータを安全に保つことができます。

AWS Verified Accessを導入することで、VPNなしで企業アプリケーションにアクセスし、シームレスなユーザーエクスペリエンスを提供します。

AWS Verified Accessを使用して、特定のセキュリティ基準を満たす会社のノートパソコンから強力な多要素認証(MFA)で認証した後にのみ、サポートツールへのアクセスを許可することができます。

セッションを終えて

このセッションを通じて、AWSの様々なセキュリティツールとサービスの重要性を理解しました。IAMアクセスアナライザー、Amazon GuardDuty、Amazon Detectiveなどは、セキュリティ問題を特定し、分析する上で重要な役割を果たします。 また、CodeWhispererやAWS Verified Accessのようなサービスは、開発者とユーザーにより安全で効率的な作業環境を提供する方法を知ることができました。

この記事の読者はこんな記事も読んでいます

-

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する)

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する) -

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化)

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化) -

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner